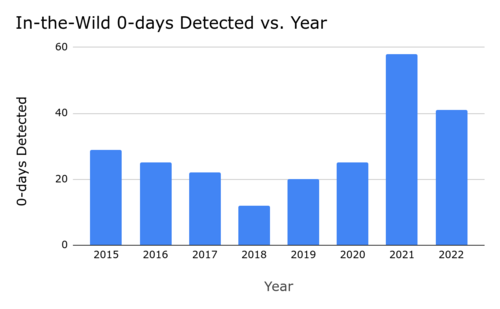

Компания Google опубликовала отчёт о 0-day уязвимостях, эксплоиты для которых появились раньше, чем были разработаны исправления для связанного с ними уязвимого ПО. За 2022 год командой Project Zero была выявлена 41 подобная уязвимость, что на 40% меньше, чем было найдено в 2021 году (69 0-day уязвимостей). Несмотря на заметное снижение числа 0-day уязвимостей по сравнению с 2021 годом, их число продолжает превышать средние показатели предыдущих 6 лет.

Появлению большого числа 0-day уязвимостей потенциально способствуют такие факторы, как сохранение потребности злоумышленников в 0-day эксплоитах для совершения атак и упрощение методов поиска подобных уязвимостей: повышение оперативности применения исправлений вынуждает искать 0-day уязвимости, а не пользоваться уже известными проблемами; недостаточно качественная разработка исправлений позволяет авторам эксплоитов находить новые векторы атаки для уже известных уязвимостей.

Например, более 40% (17 из 41) из выявленных в 2022 году 0-day эксплоитов были связаны с ранее публично раскрытыми и исправленными уязвимостями. Подобная возможность возникает из-за недостаточно полного или некачественного исправления уязвимостей – разработчики уязвимых программ часто устраняют лишь частный случай или просто создают видимость исправления, не докапываясь до корня проблемы. Подобных 0-day уязвимостей потенциально можно было избежать при более тщательном изучении и исправлении уязвимостей.

Снижение числа 0-day уязвимостей по сравнению с 2021 годом может объяснятся там, что для создания 0-day эксплоитов требуется больше времени, знаний и денег, число пригодных для эксплуатации уязвимостей снижается из-за более активного применения методов защиты, для каждого эксплоита часто приходится разрабатывать новую технику эксплуатации. Снижение числа 0-day уязвимостей также может быть связано с использованием более простых методов атак, таких как фишинг и распространение вредоносного ПО. Так же может влиять возможность обойтись эксплоитами к уже известным уязвимостям из-за затягивания пользователями применения исправлений.

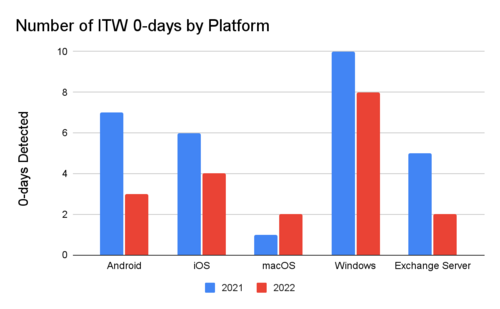

В отчёте делается вывод, что эксплоиты для n-day уязвимостей, для которых уже выпущены исправления, в экосистеме платформы Android оказываются не менее эффективными, чем 0-day уязвимости, из-за запаздывания поставщиков с формированием обновлений.

Например, даже когда Google оперативно устраняет уязвимости в основной платформе Android, эти уязвимости могут быть доведены до большей части пользователей лишь спустя месяцы, так как конечные производители устройств часто запаздывают с переносом исправлений в свои редакции прошивок.

В качестве примера приводится уязвимость CVE-2022-3038, выявленная в движке браузера Chrome 105 и устранённая в июне 2022 года. Данная уязвимость долгое время оставалась неисправленной в специфичных для отдельных производителей браузерах, таких как Samsung Internet. В декабре 2022 были выявлены факты атаки на пользователей Samsung, использующие эксплоит для данной уязвимости (в декабре актуальный выпуск драузер Samsung Internet продолжал использовать движок Chromium 102, выпущенный в мае 2022 года).

При этом для браузеров также наблюдается смещение создателей эксплоитов в пользу 0-click уязвимостей вместо 1-click. Под 0-click подразумеваются уязвимости, не требующие действий от пользователя, обычно затрагивающие другие компоненты, а не сам код браузера. Например, в вышеупомянутом эксплоите помимо уязвимости CVE-2022-3038 в движке Chromium, которая позволяла обойти ограничение sandbox, была задействована ещё одна уязвимость CVE-2022-22706 в драйвере GPU ARM Mali, которая была исправлена компанией ARM в январе 2022 года, но осталась неисправленной в прошивках Samsung. Более того, несмотря на то, что первые эксплоиты для уязвимости в драйвере Mali появились ещё в январе 2022 года, в прошивке Samsung уязвимость CVE-2022-22706 была устранена только в мае 2023 года, а в Android Security Bulletin данная проблема была отражена в июне 2023 года, т.е. спустя 17 месяцев после публикации патча компанией ARM.