Подведены итоги трёх дней соревнований Pwn2Own Ireland 2025, на которых были продемонстрированы 46 успешных атак с использованием 73 ранее неизвестных уязвимостей (0-day) в смартфонах, маршрутизаторах, устройствах для умного дома, принтерах, сетевых хранилищах и системах видеонаблюдения. При проведении атак использовались самые свежие прошивки и операционные системы со всеми доступными обновлениями и в конфигурации по умолчанию.

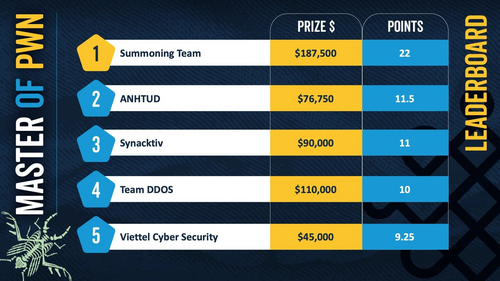

Суммарный размер выплаченных вознаграждений составил более миллиона долларов США ($1 024 750). Наиболее успешная команда Summoning Team сумела заработать на соревнованиях 187 тысяч долларов США. Обладатели второго места (ANHTUD) получили 76 тысяч долларов, а третьего (Synacktiv) – 90 тысяч долларов.

Осуществлённые атаки:

- Смартфон Samsung Galaxy S25: 2 успешных взлома c использованием шести разных уязвимостей, среди которых неправильная обработка входных данных. Выплачены две премии по $50 000.

- Умная розетка Amazon Smart plug: 1 успешный взлом c использованием трёх разных уязвимостей. Выплачена премия $20 000.

- Устройство домашней автоматизации Home Assistant Green: 6 успешных взломов. Выплачены премии $40 000, $20 000, $16 750, $15 000 и 2 x $12 500.

- Умный свет Phillips Hue Bridge: 10 успешных взломов. Выплачены премии $40 000, 3 x $20 000, $17 500, $16 000, 2 x $13 500, 2 x $10 000.

- Умные колонки Sonos Era 300: 1 успешный взлом c использованием уязвимости, связанной с переполнением буфера. Выплачена премия $50 000.

- Система видеонаблюдения Ubiquiti AI Pro: 1 успешный взлом. Выплачена премия $30 000.

- Принтер HP DeskJet 2855e: 1 успешный взлом c использованием уязвимостей, связанных с переполнением буфера. Выплачена премия $20 000.

- Принтер Canon imageCLASS MF654Cdw: 7 успешных взлома c использованием уязвимостей, связанных с переполнением буфера. Выплачены премии $20000, 6 x $10000, $5000

- Принтер Lexmark CX532adw: 4 успешных взлома c использованием уязвимостей, связанных с переполнением буфера и неправильной обработкой типов (Type Confusion). Выплачены премии $20 000, 2 x $10 000, $7 500.

- Сетевое хранилище Synology ActiveProtect Appliance DP320: 1 успешный взлом c использованием двух разных уязвимостей. Выплачена премия $50 000.

- Сетевое хранилище Synology BeeStation Plus: 1 успешный взлом c использованием уязвимостей, связанных с переполнением буфера. Выплачена премия $40 000.

- Сетевое хранилище Synology DiskStation DS925+: 2 успешных взлома. Выплачены премии $40 000 и $20 000.

- SOHO-инфраструктура на базе маршрутизатора QNAP Qhora-322 и сетевого хранилища QNAP TS-453E: Взлом с использованием 8 разных уязвимостей. Выплачена премия в $100 000.

- Сетевое хранилище QNAP TS-453E: 7 взломов с использованием подстановки команд, ошибки форматирования строки и жёстко прошитых параметров аутентификации. Выплачены премии в $40 000, 2 x $30 000, $20 000, 2 x $10 000.

- IP-камера Synology CC400W: 1 успешный взлом. Выплачена премия в $15 000

Кроме вышеотмеченных успешных атак, 3 попытки эксплуатации уязвимостей завершились неудачей, во всех случаях из-за того, что команды не успели уложиться в отведённое для атаки ограниченное время.

Неудачными оказались попытки взлома смартфона Samsung Galaxy S25, сетевого хранилища QNAP TS-453E и 3D-шлема Meta Quest 3S (в последнем случае атакующие смогли вызвать отказ в обслуживании, но не добились выполнения кода).

Невостребованной оказалась номинация по взлому мессенджера WhatsApp, за выявление в котором ошибки, позволяющей удалённо выполнить код без действия пользователя (0-click), была заявлена премия в миллион долларов; за удалённо эксплуатируемую уязвимость в WhatsApp, требующую действий пользователя (1-click) – 500 тысяч долларов; за уязвимость, приводящую к захвату учётной записи – $150 тысяч; за получение удалённого доступа к данным пользователя, микрофону или камере – $130 тысяч.

Также не нашлось участников, способный продемонстрировать взломы смартфонов Google Pixel 9 и Apple iPhone 16 (премия 300 тысяч долларов) и умных очков Meta Ray-Ban (премия $150 тысяч).

В каких именно компонентах проблемы пока не сообщается. В соответствии с условиями конкурса детальная информация о всех продемонстрированных 0-day уязвимостях будет опубликована только через 90 дней, которые даются на подготовку производителями обновлений с устранением уязвимостей.