В реализации продвигаемых компанией Dell технологий удалённого восстановления ОС и обновления прошивок (BIOSConnect и HTTPS Boot) выявлены уязвимости, позволяющие добиться подмены устанавливаемых обновлений прошивок BIOS/UEFI и удалённо выполнить код на уровне прошивки. Запущенный код может изменить начальное состояния операционной системы и использоваться для обхода применяемых механизмов защиты. Уязвимости затрагивают 129 моделей различных ноутбуков, планшетов и ПК Dell, в том числе защищённых при помощи технологий UEFI Secure Boot и Dell Secured-core.

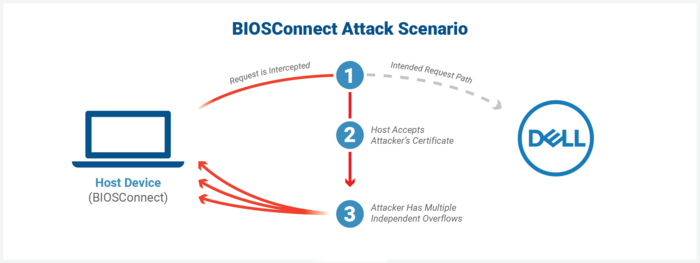

Уязвимость CVE-2021-21571 вызвана некорректной проверкой сертификата домена dell.com в HTTPS-стеке, используемом в прошивках UEFI/BIOS, поддерживающих технологии Dell BIOSConnect и Dell HTTPS Boot. Проблема даёт возможность неаутентифицированному внешнему атакующему организовать MITM-атаку, выдать себя за Dell.com и подменить передаваемые данные. При подсоединении BIOS к серверу Dell в

BIOSConnect принимается любой корректный TLS-сертификат, охватывающих группу поддоменов по маске (wildcard).

Уязвимости CVE-2021-21572, CVE-2021-21573 и CVE-2021-21574 связаны с переполнениями буфера в коде Dell BIOSConnect и позволяют локальному администратору или удалённому атакующему, воспользовавшемуся уязвимостью CVE-2021-2157, выполнить свой код на уровне прошивки и обойти ограничения UEFI. Уязвимости CVE-2021-21573 и CVE-2021-21574 присутствуют на стороне серверной инфраструктуры Dell и уже устранены. Уязвимости CVE-2021-21571 и CVE-2021-21572 присутствуют на стороне пользователя и требуют обновления прошивки. В качестве обходного пути защиты можно отключить в BIOS поддержку технологии BIOSConnect.